La ciberseguridad ha sido un desafío en los últimos años pese al avance tecnológico. Desde POST te contamos qué es el quishing, cómo evitarlo y cuál es la diferencia con el phishing.

La tecnología ocupa un rol central en nuestros días: desde ir a trabajar hasta el entretenimiento, siempre está presente. Si bien facilitó muchos aspectos de la vida, también trajo desafíos, entre los que se encuentran la protección de los datos personales.

Esto último es fundamental, ya que existen personas malintencionadas que buscan obtener un provecho económico a costa de otros. Según un informe de seguridad de Kaspersky, Latinoamérica experimentó un incremento del 617% en el robo de datos en el último año.

La técnica más utilizada fue el phishing, un método en el que un tercero se hace pasar por una persona, empresa u organización para que el usuario entregue voluntariamente su información. Dentro de las modalidades más elegidas, la empresa de ciberseguridad Check Point Software alertó de un aumento de la modalidad quishing.

¿Qué es el quishing y cuáles son sus diferencias con el phishing?

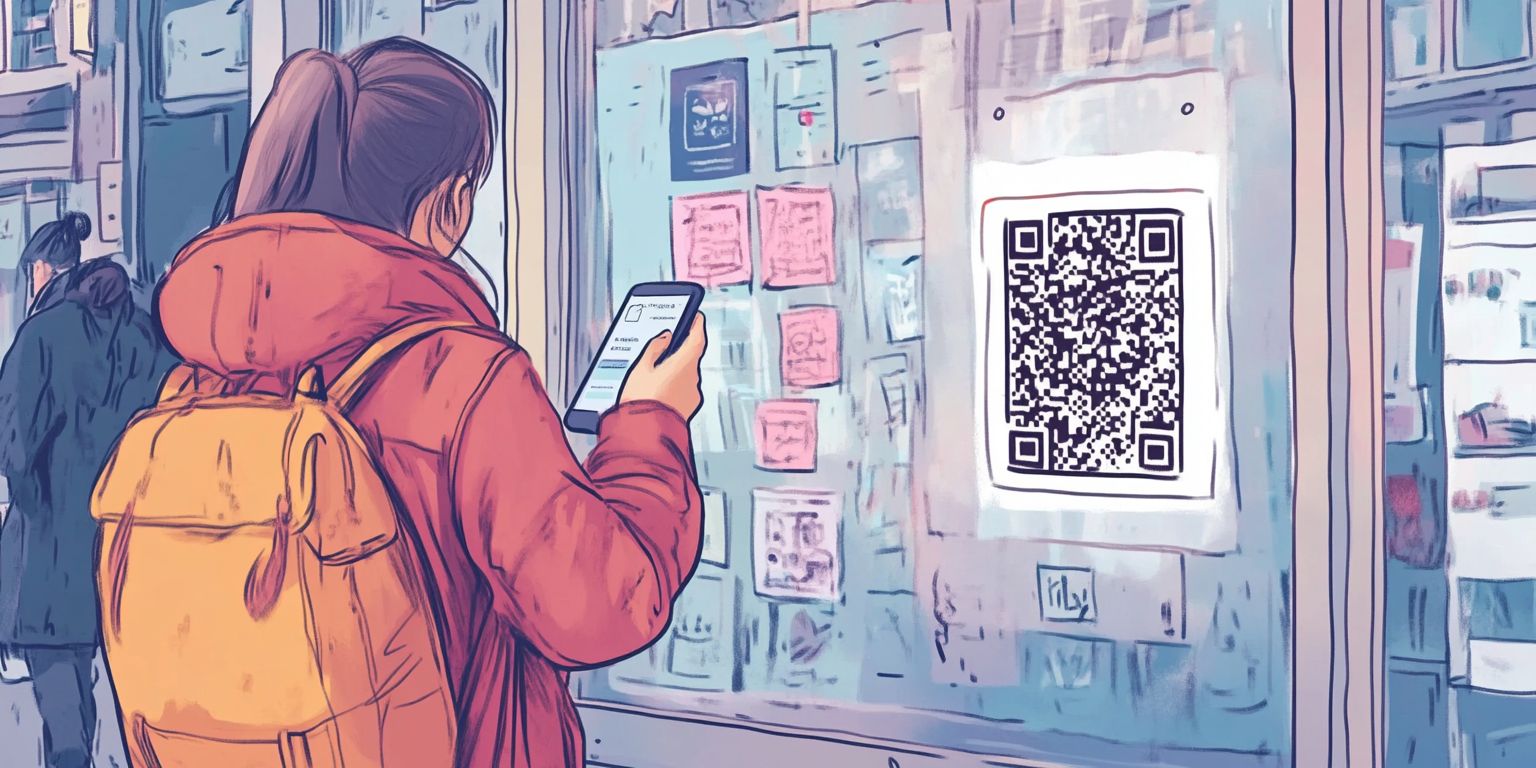

Los ataques de quishing son una modalidad de estafa, similar a los enlaces maliciosos que se utilizan en el phishing. Su diferencia radica en que implementan el uso de un código QR. Cuando el usuario lo escanea, el dispositivo extrae el link incluido y lleva al usuario a la URL del estafador.

Es decir, genera el mismo efecto que hacer clic en las direcciones web que se incluyen en los emails fraudulentos. Según Check Point Software, los ciberdelincuentes insertan pequeños fragmentos de código en el HTML.

“A simple vista, estos no pueden verse y solo aparenta ser un código QR. La consecuencia es que un software de reconocimiento de caracteres no detectará información relevante que pueda advertir al usuario”, asegura la compañía.

Esto es posible debido a la existencia de plataformas online que le facilitan a los delincuentes la generación automática de códigos maliciosos. Dentro de las funciones que ofrecen se encuentra la posibilidad de configurar e incluir enlaces dañinos que roben información de la víctima.

Desde la empresa de ciberseguridad señalan a POST que, en muchos ataques de quishing, el correo electrónico pretende ser una solicitud de autenticación. Sin embargo, la presencia de caracteres ASCII en el código QR puede llevar a los sistemas de seguridad a pasar por alto el riesgo, interpretando erróneamente el email como seguro.

¿Cómo evolucionó el quishing?

Las formas de ataques evolucionaron a medida que la tecnología cambió, es decir, con el paso del tiempo. Inicialmente, en el caso concreto del quishing, los ciberdelincuentes aprovechaban los códigos de verificación MFA (Autenticación Multifactor).

Muchas veces le pedían a los individuos escanear un código para acceder o restablecer sus cuentas financieras y, cuando este lo hacía, le robaban sus datos. Este tipo de ataque era relativamente simple, pero efectivo.

Con el tiempo surgió una nueva amenaza conocida como QR Code Phishing 2.0, una variante más astuta que ajustaba sus tácticas según el dispositivo del usuario. Si la víctima accedía desde una computadora Mac, el enlace que aparecía estaba diseñado específicamente para ese sistema operativo, mientras que los usuarios de Android veían un enlace distinto, optimizado para sus dispositivos.

Algunos hackers han personalizado los códigos QR. De hecho, fue muy común la inclusión del logotipo de la empresa a la que intentaban suplantar. Además, solían mostrar el nombre de usuario correcto para ganar la confianza del usuario.

Sin embargo, la última forma llegó con funciones que dificultan aún más la tarea de reconocimiento. El modelo se conoce como QR Code 3.0 y representa el código QR como texto, lo que hace que los sistemas tradicionales de escaneo OCR (Reconocimiento Óptico de Caracteres) no logren identificarlo fácilmente.

¿Cómo protegerse de estos ataques?

Si bien para un usuario es difícil protegerse de estos ataques, debido a su complejidad, existen formas de mitigar el riesgo:

- Desconfiar de códigos QR sospechosos: hay que evitar escanear códigos en lugares no verificados o poco confiables como, por ejemplo, carteles en la vía pública.

- Verifica el origen: se debe confirmar que el código proviene de una fuente legítima antes de escanearlo.

- Revisa la URL: el chequeo previo de la URL disminuye la probabilidad de ser estafado.

- Usa apps seguras para escanear: utilizar aplicaciones que previsualicen el enlace antes de abrirlo.

- No ingreses datos sensibles: evitar dar información personal o financiera luego de escanear un código.

- Usar VPN en redes públicas: es posible proteger la conexión con una VPN cuando se escanee un código en redes WiFi públicas.

En el caso de las empresas, Check Point Software compartió las siguientes recomendaciones:

- Implantar una seguridad que descodifique automáticamente los códigos QR incrustados en los correos electrónicos y analice las URL en busca de contenido malicioso.

- Utilizar seguridad que reescriba el código QR incrustado en el cuerpo del email y lo sustituya por un enlace seguro y reescrito.

- Implementar seguridad que utilice inteligencia artificial avanzada para buscar múltiples indicadores de phishing.

De esta forma se puede evitar ser víctima de quishing. En el caso de empresas y organizaciones en las que se manejan datos sensibles, lo más común es contratar una empresa de ciberseguridad o formar un departamento propio para evitar sufrir un robo de datos.

Aún no hay comentarios