La siguiente situación demuestra una de las formas de estafas virtuales. Conocé la forma de protegerte de los ciberestafas y no caer en la trampa.

Redes Sociales y Estafa Telefónica: claves para protegerte de las ciberataques

Por Equipo Santander Post | 07-10-2021 | 0 min de lectura

Artículo

Artículo

Si bien no existe un camino lineal o único para convertirse en especialista en hacking y empezar a formarse como tal, sí hay algunas acciones que pueden facilitarlo. Desde material online y educación autodidacta hasta cursos y academias de especialización, cuáles son los pasos para convertirte en un hacker defensor de los ciberataques.

Artículo

Artículo

La ciber resiliencia se ha vuelto un elemento clave para las empresas modernas. De que se trata este concepto que tiene tanto para aportar en el actual contexto empresarial.

Artículo

Artículo

El objetivo de quienes realizan bluesnarfing -unión de las palabras “bluetooth” y “snarf”- es establecer conexiones inalámbricas fraudulentas y acceder a la información. Puntos clave para no caer.

Artículo

Artículo

La suplantación de identidad digital puede llegar a ser muy peligrosa. Aprender a detectarlos a tiempo y tomar algunas precauciones puede marcar la diferencia entre una estafa y una navegación segura.

Artículo

Artículo

Los fraudes digitales están en aumento y las apps de mensajería se convirtieron en uno de los principales canales de engaño. Conocer las señales de alerta y tomar medidas preventivas puede marcar la diferencia.

Artículo

Artículo

En el mundo actual, donde los ciberdelitos toman cada vez mayor fuerza, es clave estar al tanto de los mismos para no dejarse engañar.

Artículo

Artículo

Aunque muchos confían en su contraseña, los errores más frecuentes a la hora de crearla siguen dejando a millones expuestos a fraudes y robos de información.

Artículo

Artículo

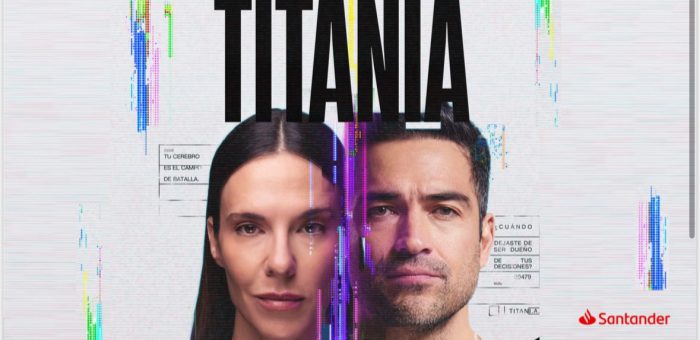

La producción de Podium Podcast y Santander lanza una novedosa trama relacionada a la tecnología y una versión en inglés.

Artículo

Artículo

Este método añade capas adicionales de seguridad a las contraseñas para proteger cuentas y sistemas. El MFA reduce riesgos y salvaguarda la información frente a accesos no autorizados. ¿Cómo se implementa?

Aún no hay comentarios